Trong thế giới kỹ thuật số ngày nay, khi bộ định tuyến (router) của bạn đảm nhận việc truyền dữ liệu giữa các thiết bị trong mạng gia đình, thì máy chủ DNS (Domain Name System) lại thực hiện một vai trò tương tự nhưng ở quy mô Internet. Chúng hoạt động như một bảng tra cứu khổng lồ, chuyển đổi các địa chỉ web dễ đọc như congnghehot.net thành các địa chỉ IP mà trình duyệt web của bạn sử dụng để truy cập dữ liệu. Đây là một hệ thống nghe có vẻ đơn giản nhưng lại cực kỳ phức tạp ở bên dưới bề mặt, và phần lớn thời gian, nó hoạt động trơn tru để giữ cho Internet luôn kết nối.

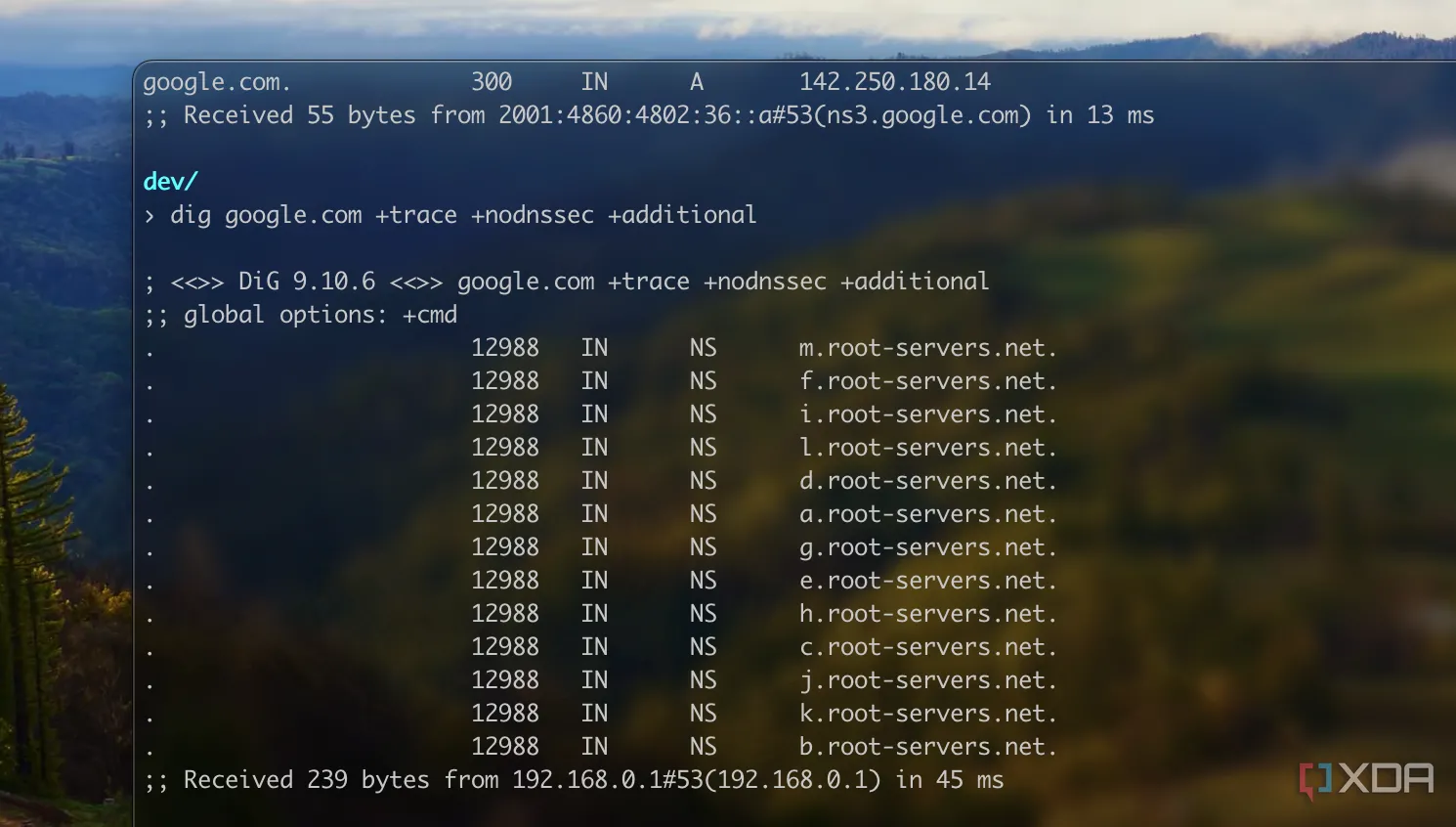

Các máy chủ DNS được thiết lập trên hệ điều hành của bạn hoặc trong router sẽ tiếp nhận truy vấn từ trình duyệt. Tùy thuộc vào việc chúng đã lưu trữ dữ liệu trong bộ nhớ cache hay chưa, chúng sẽ trả về thông tin cho trình duyệt hoặc tiến hành truy vấn một chuỗi các máy chủ tên miền khác. Quá trình này bắt đầu từ máy chủ gốc (c-root server), sau đó đến máy chủ tên miền cấp cao nhất (TLDs), rồi đến máy chủ tên miền của trang web cụ thể, trước khi chuyển dữ liệu về cho trình duyệt của bạn. Tuy nhiên, đôi khi mọi thứ không diễn ra theo đúng kế hoạch. Tùy thuộc vào phần nào của quá trình phân giải DNS bị ảnh hưởng, nó có thể làm gián đoạn một phần lớn Internet trong một thời điểm. Đôi khi chỉ là một trang web đơn lẻ biến mất hoặc một loạt dịch vụ liên quan bị ảnh hưởng, nhưng đôi khi sự cố có thể lan rộng hơn. Do cách thức hoạt động của các máy chủ tên miền, một sự cố có thể ảnh hưởng đến một số khu vực trên thế giới mà không ảnh hưởng đến các khu vực khác. Trong ngành công nghệ thông tin, một câu nói phổ biến là “luôn luôn là lỗi DNS” (it’s always DNS), bởi vì nguyên nhân gốc rễ của nhiều hành vi không giải thích được thường có thể được truy về những điểm bất thường trong quá trình DNS. Khi trang web yêu thích của bạn không thể truy cập hoặc bạn không thể lên mạng, thường đó là do DNS. Hãy cùng congnghehot.net khám phá một số sự cố lớn do DNS gây ra, để hiểu rõ hơn về tầm quan trọng không ngờ của hệ thống này.

Bản đồ vệ tinh Hoa Kỳ về đêm với ánh sáng nhân tạo

Bản đồ vệ tinh Hoa Kỳ về đêm với ánh sáng nhân tạo

1. Zoom (2025): Khi Nhà Đăng Ký Tên Miền Gây Rắc Rối

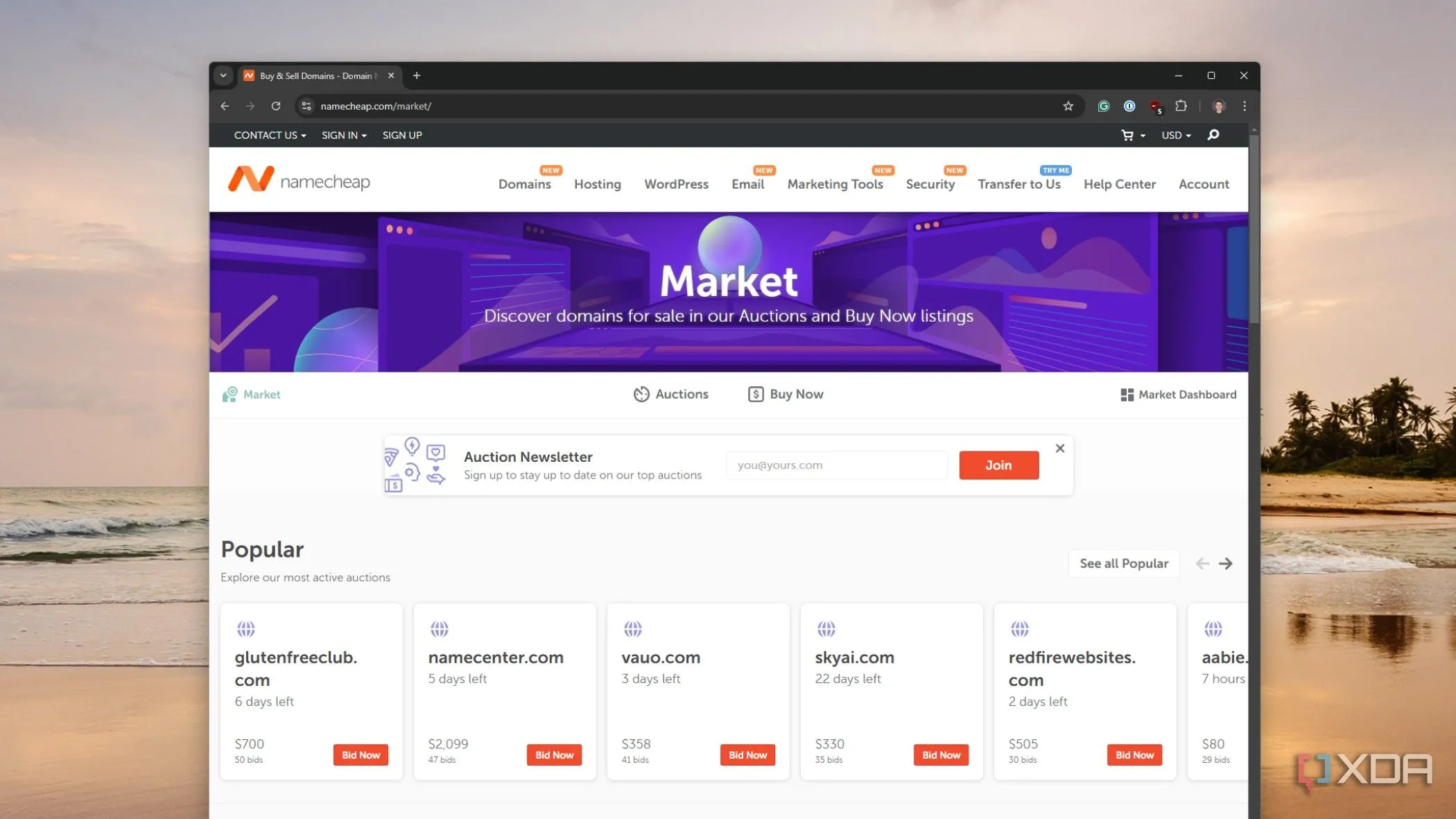

Thông thường, một khi bạn đăng ký một tên miền, nó sẽ thuộc về bạn. Và khi bạn đã thiết lập các bản ghi đi kèm để liên kết nó với địa chỉ IP công cộng của máy chủ, thì ít khi có điều gì có thể sai. Nhưng vào ngày 16 tháng 4 năm 2025, dịch vụ họp trực tuyến phổ biến Zoom đã bị ngoại tuyến. Cụ thể hơn, tên miền zoom.us bị ngoại tuyến, gây ảnh hưởng đến các dịch vụ.

Ban đầu tưởng chừng là một lỗi cấu hình DNS, nhưng hóa ra lại là một vụ chặn máy chủ từ GoDaddy Registry, do sự hiểu lầm giữa Markmonitor (nhà đăng ký tên miền) và GoDaddy. Về mặt kỹ thuật, DNS vẫn hoạt động bình thường, nhưng do các lớp bộ nhớ cache được sử dụng để đảm bảo dịch vụ có khả năng phục hồi, phải mất khá nhiều thời gian trước khi tên miền có thể truy cập lại được.

Website đấu giá tên miền của Namecheap hiển thị trên trình duyệt Chrome

Website đấu giá tên miền của Namecheap hiển thị trên trình duyệt Chrome

2. Cogent (2024): Sự Cố Từ Một Trong 13 Máy Chủ Gốc

DNS là trái tim của mọi kết nối Internet, và hơi đáng lo ngại khi chỉ một vài máy chủ kiểm soát cấp cao nhất của nó. Có mười ba máy chủ gốc (root servers) trên toàn thế giới, được phân bổ theo địa lý. Thông thường, chúng hoàn toàn đồng bộ và có nhiệm vụ định tuyến các truy vấn DNS đến nơi cần đến. Nhưng vào năm 2024, một trong số đó đã bị lệch đồng bộ trong bốn ngày, điều này suýt chút nữa đã đẩy Internet vào tình trạng hỗn loạn.

Nếu các máy chủ gốc này không đồng bộ, DNSSEC (phần mở rộng bảo mật cho DNS) có thể bị vượt qua dưới các điều kiện tấn công phù hợp, cho phép kẻ tấn công giả mạo bất kỳ tên miền nào họ muốn. Đây được gọi là tấn công đầu độc bộ nhớ cache DNS (DNS cache poisoning), và là lý do DNSSEC được phát minh ngay từ đầu. Nếu máy chủ đó không đồng bộ với 12 máy chủ còn lại, nó có thể bị lợi dụng để giả mạo tên miền cho các hoạt động độc hại. Và đó không phải là vấn đề duy nhất với DNS vào thời điểm đó, vì công ty điều hành máy chủ gốc này cũng đã chuyển nhầm địa chỉ IP của trang web c-root cho một công ty khác, dẫn đến việc trang web này bị ngoại tuyến.

Bộ định tuyến (router) cạnh tivi và hộp hương (incense sticks)

Bộ định tuyến (router) cạnh tivi và hộp hương (incense sticks)

3. Akamai (2021): Thử Thách Của Việc Định Tuyến Internet Quy Mô Lớn

Akamai là một trong những nhà cung cấp dịch vụ phân phối nội dung (CDN) hàng đầu cho các công ty lớn và do đó, là một phần quan trọng của hệ thống DNS. Công ty có các dịch vụ DNS riêng để mọi thứ diễn ra suôn sẻ hơn cho khách hàng, và phần lớn thời gian họ làm rất tốt. Tuy nhiên, vào mùa hè năm 2021, hệ thống Edge DNS của Akamai đã gặp sự cố, đây không phải là tin tốt cho các trang web mà Akamai đang hỗ trợ.

Các “ông lớn” như UPS, FedEx, Airbnb và Fidelity tạm thời biến mất khỏi Internet trong khi sự cố đang diễn ra. Steam, LastPass và PlayStation Network cũng gặp vấn đề kết nối phải mất hàng giờ để giải quyết. Lần này, đây không phải là một cuộc tấn công mạng hay hack, điều này là tốt, vì hệ thống DNS vốn dễ bị tấn công và đã là mục tiêu ưa thích trong nhiều năm.

Bộ chuyển mạch mạng (network switch) cùng với NAS và router

Bộ chuyển mạch mạng (network switch) cùng với NAS và router

4. Facebook (2021): Lỗi Nội Bộ Gây Hậu Quả Toàn Cầu

Dù là Facebook, WhatsApp, Messenger hay Instagram, một trong những đặc điểm nổi bật của đế chế Meta là chúng luôn trực tuyến. Đây là trung tâm giao tiếp của nhiều khu vực trên thế giới, và mỗi sự cố nhỏ đều vấp phải sự tức giận từ người dùng. Nhưng vào năm 2021, tất cả các dịch vụ của Facebook đã ngừng hoạt động trong nhiều giờ trên toàn cầu. Mặc dù DNS không phải là nguyên nhân gốc rễ, nhưng nó đã đóng một vai trò quan trọng. Một nhiệm vụ bảo trì đơn giản để đánh giá tính khả dụng của các dịch vụ đó đã dẫn đến một hiệu ứng domino, ngắt kết nối tất cả các trung tâm dữ liệu của Facebook với nhau, cũng như với Internet. Sau đó, các máy chủ DNS của Facebook ngừng quảng bá, có nghĩa là không thể truy cập bất kỳ trung tâm dữ liệu nào để khắc phục sự cố trừ khi có mặt vật lý tại chỗ.

Hình ảnh điện thoại hiển thị các tùy chọn hủy kích hoạt hoặc xóa tài khoản Facebook của bạn

Hình ảnh điện thoại hiển thị các tùy chọn hủy kích hoạt hoặc xóa tài khoản Facebook của bạn

5. Cloudflare (2020): Khi Lỗi Cấu Hình Router Gây Hậu Quả Nghiêm Trọng

Cloudflare bảo vệ một phần lớn Internet khỏi các cuộc tấn công, nhưng bản thân họ cũng không miễn nhiễm với lỗi. Vào năm 2020, một bộ định tuyến bị cấu hình sai đã định tuyến tất cả lưu lượng truy cập của Cloudflare từ một số địa điểm qua nó thay vì giúp cân bằng tải, trong khi một phần khác của hạ tầng đang được bảo trì. Về cơ bản, Cloudflare đã tự tấn công DDoS (tấn công từ chối dịch vụ phân tán) vào chính bộ định tuyến của mình, gây ra vấn đề kết nối cho một lượng lớn khách hàng và người dùng. Đây là lần đầu tiên (và theo hiểu biết của tôi là duy nhất) hạ tầng của Cloudflare gặp sự cố như vậy, và những thay đổi được triển khai sau đó đã đảm bảo rằng sự cố này không thể xảy ra lần nữa.

Bức tường Lava Lamps tại trụ sở Cloudflare ở San Francisco, tạo ra Entropy

Bức tường Lava Lamps tại trụ sở Cloudflare ở San Francisco, tạo ra Entropy

6. Verizon (2019): Một ISP Nhỏ Làm Ảnh Hưởng Hệ Thống Khổng Lồ

Việc định tuyến và công bố các tuyến DNS trên Internet hoạt động theo một hệ thống phân cấp quyền hạn, từ các máy chủ gốc đến các nhà cung cấp xử lý các hạ tầng xương sống chính, đến các ISP nhỏ hơn, v.v. Hệ thống quyền hạn đáng tin cậy này có thể bị tấn công chiếm quyền, nhưng đôi khi nó cũng bị chiếm quyền một cách vô tình. Năm 2019, Verizon đã chấp nhận một số định tuyến Internet từ một ISP nhỏ bé mà đáng lẽ không nên làm, và do vị trí có thẩm quyền của họ, phần còn lại của thế giới đã chấp nhận điều đó.

Kết quả cuối cùng là lưu lượng truy cập dành cho Cloudflare, Facebook và nhiều dịch vụ khác đều bị định tuyến qua phần cứng của một ISP nhỏ bé ở Pennsylvania, làm cho nó bị ngoại tuyến và “đổ đen” (blackholing) các yêu cầu đó. Điều này giống như việc một Pi-hole được thiết lập trên toàn bộ Internet, và mặc dù loại sự cố này khá thường xuyên xảy ra, Verizon lẽ ra phải lọc bỏ các yêu cầu đó và không thay đổi định tuyến chính vì nó.

Trang web XDA hiển thị trên NAS Synology

Trang web XDA hiển thị trên NAS Synology

7. Azure (2021 & 2019): Lỗi Mã Hóa Và Di Chuyển DNS

Ngay cả các nhà cung cấp dịch vụ đám mây khổng lồ đôi khi cũng mắc lỗi, và khi DNS là nguyên nhân gốc rễ, các máy chủ đám mây đó có thể làm vấn đề trở nên tồi tệ hơn. Năm 2021, các máy chủ DNS của Microsoft Azure đầu tiên bị ảnh hưởng bởi các yêu cầu DNS bất thường, ngăn cản các máy chủ của họ phản hồi các yêu cầu hợp lệ của khách hàng. Sau đó, các khách hàng đó đã thử lại các truy vấn DNS của họ, làm quá tải máy chủ với các yêu cầu mà lẽ ra sẽ không bất thường vào bất kỳ thời điểm nào khác. Nhưng đây không phải là lần duy nhất Azure chịu ảnh hưởng từ sự thất thường của DNS, vì trong một lần di chuyển DNS vào năm 2016, Microsoft đã khiến các dịch vụ đám mây của mình ngừng hoạt động trong vài giờ.

Các lá cờ Liên minh Châu Âu và tòa nhà Ủy ban Châu Âu ở phía sau

Các lá cờ Liên minh Châu Âu và tòa nhà Ủy ban Châu Âu ở phía sau

8. Các Vụ Tấn Công Chiếm Quyền DNS Nameserver (2018): Gián Điệp Quốc Gia

Hoạt động gián điệp có nhiều hình thức, và vào năm 2018, một quốc gia đã chiếm quyền các bản ghi DNS của nhiều trang web chính phủ khác. Khi việc chiếm quyền thành công, họ đã thay thế các chứng chỉ mã hóa SSL cho các trang web đó để giải mã mọi lưu lượng VPN hoặc lưu lượng được mã hóa khác từ các trang web này. Điều này bao gồm cơ sở hạ tầng DNS cho hơn 50 công ty và cơ quan chính phủ Trung Đông, bao gồm các mục tiêu ở Albania, Síp, Ai Cập, Iraq, Jordan, Kuwait, Lebanon, Libya, Ả Rập Xê Út và Các Tiểu vương quốc Ả Rập Thống nhất. Tất cả đều có thể thực hiện được vì họ đã chiếm quyền một phần của một trong 13 máy chủ gốc xử lý các bản ghi DNS toàn cầu, cho thấy Internet mong manh đến mức nào bên dưới bề mặt.

Ứng dụng Cloudflare 1.1.1.1 DNS trên điện thoại Android

Ứng dụng Cloudflare 1.1.1.1 DNS trên điện thoại Android

9. Tấn Công DDoS vào Dyn (2016): Sức Mạnh Hủy Diệt Của Botnet Mirai

Botnet Mirai, chịu trách nhiệm cho làn sóng tấn công rộng lớn vào năm 2016, là lý do chính mà mọi nhà báo và chuyên gia bảo mật sẽ khuyên bạn không nên tin tưởng các thiết bị IoT của mình. Nó cũng đã làm ngừng hoạt động Xbox Live, PlayStation Network, Fox News, GitHub và hàng chục trang web và dịch vụ lớn khác. Các tin tặc tương tự cũng tạo ra một botnet lây nhiễm hàng chục ngàn bộ định tuyến gia đình, được sử dụng để tạo doanh thu thông qua click fraud thông qua hạ tầng quảng cáo trực tuyến. Mặc dù hiện đang ở trong tù, mã nguồn của Mirai đã được đăng tải công khai và được sử dụng trong các cuộc tấn công khác.

Ảnh chụp màn hình lệnh DIG gửi đến máy chủ gốc DNS

Ảnh chụp màn hình lệnh DIG gửi đến máy chủ gốc DNS

10. Wikipedia (2010): Khi Máy Chủ Quá Nhiệt và Lỗi Failover

Vào năm 2010, Quỹ Wikimedia đã gặp vấn đề về DNS, làm Wikipedia tạm thời ngừng hoạt động. Một số máy chủ trong trung tâm dữ liệu ở châu Âu của họ bị quá nhiệt và tự động tắt để bảo vệ phần cứng và dữ liệu, đây là một thực hành tiêu chuẩn. Họ cũng có kế hoạch chuyển đổi các truy vấn DNS sang một trung tâm dữ liệu khác. Trong quá trình chuyển đổi, họ nhận ra chế độ failover (chuyển đổi dự phòng) đã bị hỏng, và quá trình phân giải DNS cho tất cả các trang của Wikimedia đã ngừng hoạt động cho đến khi họ có thể khôi phục dịch vụ.

CPU Asus ROG Strix B850-F Gaming WiFi đã được lắp đặt

CPU Asus ROG Strix B850-F Gaming WiFi đã được lắp đặt

Kết luận

Qua những sự cố chấn động toàn cầu mà chúng ta vừa điểm qua, có thể thấy rõ ràng DNS không chỉ là một phần kỹ thuật đơn thuần mà còn là xương sống, là “chất keo” giữ cho Internet vận hành trơn tru. Từ những lỗi cấu hình nhỏ nhất đến các cuộc tấn công tinh vi từ các thế lực nhà nước hay botnet khổng lồ, mọi vấn đề liên quan đến DNS đều có thể dẫn đến những hậu quả nghiêm trọng, làm sập các dịch vụ lớn và gây gián đoạn trên diện rộng.

Câu nói “luôn luôn là lỗi DNS” không phải là một lời nói đùa mà là một sự thật khắc nghiệt trong ngành công nghệ thông tin. Nó nhắc nhở chúng ta về sự phức tạp và mong manh của hạ tầng Internet, cũng như tầm quan trọng của việc quản trị hệ thống chặt chẽ, bảo mật mạnh mẽ và khả năng phục hồi cao. Đối với người dùng, việc hiểu biết cơ bản về DNS giúp chúng ta nhận diện và đôi khi tự khắc phục được những vấn đề kết nối hàng ngày. Đối với các chuyên gia, đây là lời nhắc nhở không ngừng về trách nhiệm to lớn trong việc duy trì một hệ thống mà cả thế giới đang phụ thuộc vào.

Bạn nghĩ sao về những sự cố này? Đã bao giờ bạn gặp phải vấn đề mà cuối cùng phát hiện ra nguyên nhân là do DNS chưa? Hãy chia sẻ ý kiến và kinh nghiệm của bạn trong phần bình luận bên dưới để chúng ta cùng thảo luận về chủ đề thú vị này nhé!