Với vai trò là một chuyên gia về khoa học máy tính và đã có nhiều năm kinh nghiệm trong lĩnh vực công nghệ, tôi tin rằng mình có một nền tảng kiến thức vững chắc về các khía cạnh của điện toán. Tôi thường có thể xử lý hầu hết các tác vụ kỹ thuật, và mặc dù mạng máy tính là một chủ đề tôi dành nhiều thời gian nghiên cứu và thực sự yêu thích, nhưng để nắm vững những chi tiết chuyên sâu lại không hề dễ dàng. Đó chính là lý do tại sao, khi bắt tay vào xây dựng hệ thống nhà thông minh (smart home) của riêng mình, tôi đã đặt mục tiêu thực hiện mọi thứ thật chuẩn xác ngay từ đầu.

Qua quá trình đọc tài liệu, nghiên cứu kỹ lưỡng và không ít lần thử nghiệm, tôi đã tích lũy được rất nhiều kinh nghiệm về mạng trong những tháng gần đây. Mặc dù tôi đã triển khai các hệ thống cơ bản như Home Assistant từ hơn một năm trước, nhưng chỉ gần đây tôi mới thực sự quyết định “dấn thân” sâu hơn vào việc tự xây dựng và tối ưu hệ thống mạng. Dưới đây là 5 bài học quan trọng nhất mà tôi đã đúc kết được trong hành trình này, những kinh nghiệm xương máu mà tôi tin rằng sẽ cực kỳ hữu ích cho cộng đồng độc giả congnghehot.net quan tâm đến việc xây dựng và quản lý mạng gia đình hoặc home lab hiệu quả.

1. Đừng Ngại Tìm Giải Pháp: Hầu Hết Vấn Đề Đã Có Người Gặp Phải (Hoặc Tương Tự)

Tận dụng cộng đồng và tài nguyên trực tuyến

Đã có vô số lần tôi phải đối mặt với một vấn đề phức tạp, và sau khi tìm kiếm trên mạng, tôi phát hiện ra rằng ai đó đã từng gặp phải tình huống tương tự, hoặc ít nhất là một vấn đề có liên quan mật thiết. Một trong những trường hợp điển hình là khi tôi triển khai OPNsense, một nền tảng tường lửa và định tuyến mạnh mẽ được thiết kế để thay thế router ISP thông thường. Tôi kết nối Internet qua giao thức PPPoE (Point-to-Point Protocol over Ethernet), và chiếc router mà Vodafone cung cấp cho tôi đã được cấu hình sẵn để hoạt động ngay lập tức, đúng như mong đợi từ một router của nhà cung cấp dịch vụ. Trên thực tế, nó không phải là một router tệ, mặc dù trước đây tôi chỉ đơn thuần sử dụng nó như một bridge (cầu nối) cho mạng mesh của mình, vốn là cách chính tôi kết nối Internet từ các thiết bị không dây.

Tuy nhiên, Vodafone cũng yêu cầu router kết nối phải sử dụng VLAN tag 10 – một thẻ VLAN được một số nhà cung cấp sử dụng để phân tách các dịch vụ. Tôi đã gặp khó khăn khi tự cấu hình điều này, vì tôi cần kết nối giao diện WAN của mình (kết nối ra bên ngoài) với Optical Network Terminal (ONT). Điều này đồng nghĩa với việc cấu hình một thiết bị PPPoE, gán VLAN tag cho nó, và sau đó gán thiết bị PPPoE đó vào giao diện WAN để yêu cầu một địa chỉ IP từ ISP của tôi.

Hóa ra, đây là một vấn đề tương đối ngách ở Ireland, vì có rất ít kết quả tìm kiếm cho thấy người khác đã đạt được chính xác điều tôi đang cố gắng thực hiện và công bố công khai. Thậm chí còn ít hơn các hướng dẫn chi tiết. Những tài liệu tôi tìm thấy thường cung cấp thông tin liên quan đến pfSense (mặc dù tương tự, nhưng không hoàn toàn giúp ích cho tình huống cụ thể của tôi), hoặc là các bài viết cũ hơn dựa trên OPNsense. Tuy nhiên, tôi nhận ra rằng quy trình sẽ tương tự giữa các nhà cung cấp dịch vụ Internet ở các quốc gia khác (chỉ với các con số khác nhau về VLAN tag hoặc thông số). Vì vậy, tôi đã tìm kiếm những gì người khác đã làm và tìm thấy nhiều ví dụ về cách cấu hình loại hệ thống này ở các quốc gia như Hà Lan, Đức và thậm chí cả Úc.

Mặc dù bạn có thể không tìm thấy chính xác vấn đề của mình trên mạng, nhưng rất có thể ai đó đã có trải nghiệm tương tự. Nếu bạn chịu khó suy nghĩ rộng hơn một chút, bạn có thể tìm kiếm các vấn đề tương tự với vấn đề của bạn để tìm ra giải pháp. Nhờ đó, giờ đây tôi đã có router riêng mà tôi hoàn toàn kiểm soát, và tôi có thể bật các tính năng như phát hiện xâm nhập (intrusion detection) mà tôi không bao giờ có thể mơ tới trên router của ISP.

2. Cân Nhắc Kỹ Các Rủi Ro Tiềm Ẩn: Đôi Khi Chúng Bị Phóng Đại

Không phải lúc nào “best practice” cũng là tối ưu nhất cho bạn

Khi xây dựng mạng Zigbee của mình, tôi đã rất cẩn thận tuân thủ mọi lời khuyên trên mạng liên quan đến nhiễu sóng. Tôi sử dụng một USB extender, đảm bảo rằng các kênh Wi-Fi của tôi không bị chồng chéo, và chắc chắn rằng USB extender của tôi là USB 2.0, không phải USB 3.0. Lý do sau cùng là vì nhiều nguồn trên mạng cho rằng USB 3.0 gây nhiễu cho nhiều dongle Zigbee. Điều này dẫn đến một thiết lập khá phức tạp, đảm bảo rằng dongle của tôi không ở gần bất kỳ nút mạng mesh nào, và một đống dây cáp lộn xộn để chắc chắn rằng dongle nằm xa máy tính và không được cắm vào cổng USB 3.0.

Sau đó, tôi đã chuyển các máy chủ Home Assistant, Zigbee2MQTT và MQTT của mình sang một máy chủ Proxmox riêng biệt trên một máy khác, nhằm tách các dịch vụ quan trọng nhất của tôi khỏi máy chủ chính, nơi tôi thường xuyên thử nghiệm các container và cấu hình mới. Điều này bao gồm việc di chuyển USB dongle, và trong lúc vội vàng, tôi chỉ đơn giản cắm nó vào một cổng USB 3.0 ở phía sau máy mới, và tệ hơn nữa, nó được đặt ngay bên cạnh một trong các nút mạng mesh của tôi. Mãi một thời gian sau tôi mới nhận ra điều mình đã làm, nhưng mạng Zigbee của tôi vẫn tiếp tục hoạt động hoàn toàn bình thường.

Cảm biến nhiệt độ và độ ẩm Sonoff Zigbee hoạt động ổn định trong mạng smart home

Cảm biến nhiệt độ và độ ẩm Sonoff Zigbee hoạt động ổn định trong mạng smart home

Điều này không có nghĩa là bạn không nên tuân theo các “best practice” (thực hành tốt nhất), nhưng sự thật là đôi khi những thực hành đó có thể cực kỳ bất tiện, và đáng để thử cách bạn muốn trước tiên. Mạng Zigbee cũng không gây ra hậu quả “phá hủy” khi gặp sự cố, vì vậy có một yếu tố đánh giá rủi ro ở đây. Bạn hoàn toàn có thể cấu hình lại và xây dựng lại mạng của mình nếu có vấn đề lớn, đặc biệt nếu thông tin từ các thiết bị của bạn được gửi đến máy chủ MQTT hoặc được xử lý và ghi nhật ký bởi một công cụ khác như Home Assistant. Tôi đã thấy những người khác nói rằng việc sử dụng cổng USB 3.0 và đặt dongle Zigbee của họ bên cạnh router Wi-Fi không phải là vấn đề đối với họ. Vì vậy, mặc dù tôi không nói là hãy “di chuyển nhanh và phá vỡ mọi thứ”, nhưng nếu điều đó không làm hỏng mạng gia đình của bạn hoặc gây ra bất kỳ thiệt hại vĩnh viễn nào, thì đáng để thử cách “ít hoàn hảo hơn” trước nếu nó phù hợp với bạn hơn.

3. Biết Khi Nào Nên Chấp Nhận Rủi Ro (Và Khi Nào Không)

Ưu tiên sự ổn định cho các hệ thống “sống còn”

Tiếp nối từ bài học trước liên quan đến Zigbee, điều quan trọng vẫn là biết khi nào nên chấp nhận rủi ro. Khi tôi triển khai router OPNsense của mình, tôi biết rằng việc đảm bảo nó ổn định và dễ bảo trì là cực kỳ quan trọng. Mặc dù tôi có thể cài đặt thêm một loạt các dịch vụ khác trên đó, tôi đã quyết định không làm vậy. Vấn đề là, nếu router OPNsense của tôi ngừng hoạt động, thì toàn bộ mạng của tôi, cùng với truy cập Internet, cũng sẽ ngừng hoạt động theo.

Trong trường hợp này, router OPNsense của tôi chỉ chạy mỗi OPNsense. Nó được ảo hóa trong Proxmox (để khắc phục việc một adapter Ethernet không có driver FreeBSD), nhưng ngoài ra, không có gì “không cần thiết” chạy trên đó. Nó được triển khai như một hệ thống độc lập, với một quy trình tự động hóa để khởi động lại máy ảo OPNsense khi máy chủ vật lý gặp sự cố hoặc mất điện. Tôi cũng có một cơ chế failover để xử lý định tuyến LAN nếu máy ảo OPNsense chính của tôi ngừng hoạt động (nhưng phần còn lại của mạng vẫn hoạt động), nhờ đó tôi vẫn có thể kết nối dễ dàng và khắc phục sự cố.

Mặc dù tôi sẵn sàng chấp nhận rủi ro, nhưng tôi sẽ không làm điều đó với các hệ thống “sống còn” (mission critical) như thế này. Nếu có vẻ như thiệt hại tiềm ẩn từ việc chấp nhận rủi ro của bạn là cao, thì đó có lẽ là một ý tồi, và tôi có xu hướng sử dụng điều đó làm “thử nghiệm litmus” cho các quyết định liên quan đến mạng của mình. Tôi rất vui khi thử nghiệm với mạng Zigbee và một số container của mình, nhưng tôi cực kỳ cẩn thận với OPNsense vì lý do này.

4. Tổ Chức Hợp Lý Là Chìa Khóa Dẫn Đến Thành Công

Lập kế hoạch rõ ràng từ đầu để dễ dàng mở rộng sau này

Nếu bạn muốn xây dựng mạng của mình một cách đúng đắn, bạn sẽ cần phải lên kế hoạch trước. Đánh giá các thiết bị bạn có, những gì sẵn có cho bạn và kết quả cuối cùng bạn muốn đạt được. Đối với tôi, tôi có một kế hoạch khá đơn giản:

- Xây dựng một router tùy chỉnh để tôi có nhiều quyền kiểm soát hơn đối với mạng của mình.

- Có tổ chức tốt hơn khi nói đến các thiết bị và địa chỉ IP tĩnh.

- Ngăn chặn các thiết bị IoT (thường dễ bị tấn công) truy cập Internet.

- Để chỗ cho việc mở rộng trong tương lai.

Đây là một kế hoạch khá đơn giản, và tôi khá chắc chắn rằng nó sẽ phát triển thành một hệ thống phức tạp hơn trong tương lai. Tôi có một switch mạng đơn giản được gắn vào hộp OPNsense của mình (một TP-Link SG108), sau đó xử lý các kết nối đến máy chủ home lab chính, máy tính của tôi và mạng mesh. Điều này khá linh hoạt và tôi không cần phải thay đổi quá nhiều trong tương lai nếu tôi muốn tiến thêm một bước với việc bổ sung một switch quản lý (managed switch) chẳng hạn.

Quản lý IP và phân đoạn mạng khoa học

Một khía cạnh khác là tổ chức; mặc dù tôi có thể triển khai một instance Netbox và đi theo hướng quản lý thiết bị một cách quá mức, tôi chỉ đơn giản sử dụng một Google Sheet để quản lý các địa chỉ IP tĩnh của mình, được dành riêng bởi DHCP. Các phân đoạn mạng của tôi được dành riêng cho các thiết bị cụ thể, ví dụ, 192.168.1.70 đến 192.168.1.100 dùng cho các dịch vụ tự host (self-hosted services). Điều này giúp tôi dễ dàng nhớ vị trí của các dịch vụ khi tôi cần truy cập chúng và giữ cho mọi thứ ngăn nắp.

Thiết bị chuyển mạch mạng (switch) kết nối NAS và router trong hệ thống home lab

Thiết bị chuyển mạch mạng (switch) kết nối NAS và router trong hệ thống home lab

5. Ưu Tiên Bảo Mật Ngay Từ Đầu: Giải Pháp Đóng Gói Tốt Hơn Hệ Thống Tự Xây Lỏng Lẻo

Bảo mật là trách nhiệm cá nhân khi tự host dịch vụ

Bảo mật là vô cùng quan trọng khi nói đến mạng máy tính. Theo Đại học Maryland, trung bình một máy tính có thể bị nhắm mục tiêu trong một cuộc tấn công tự động cứ sau 39 giây, chủ yếu là cố gắng truy cập các dịch vụ được xác định bằng các tổ hợp tên người dùng và mật khẩu phổ biến. Mặc dù đây không phải là vấn đề đối với hầu hết mọi người, vì router của ISP sẽ lọc bỏ những cuộc tấn công đó, nhưng khoảnh khắc bạn bước vào thế giới tự host dịch vụ (self-hosting), phơi bày các dịch vụ ra Internet, và thậm chí tự vận hành router OPNsense hoặc pfSense, bảo mật đột nhiên trở thành trách nhiệm của bạn theo một cách rất lớn.

Áp dụng nguyên tắc Zero Trust và lựa chọn giải pháp phù hợp

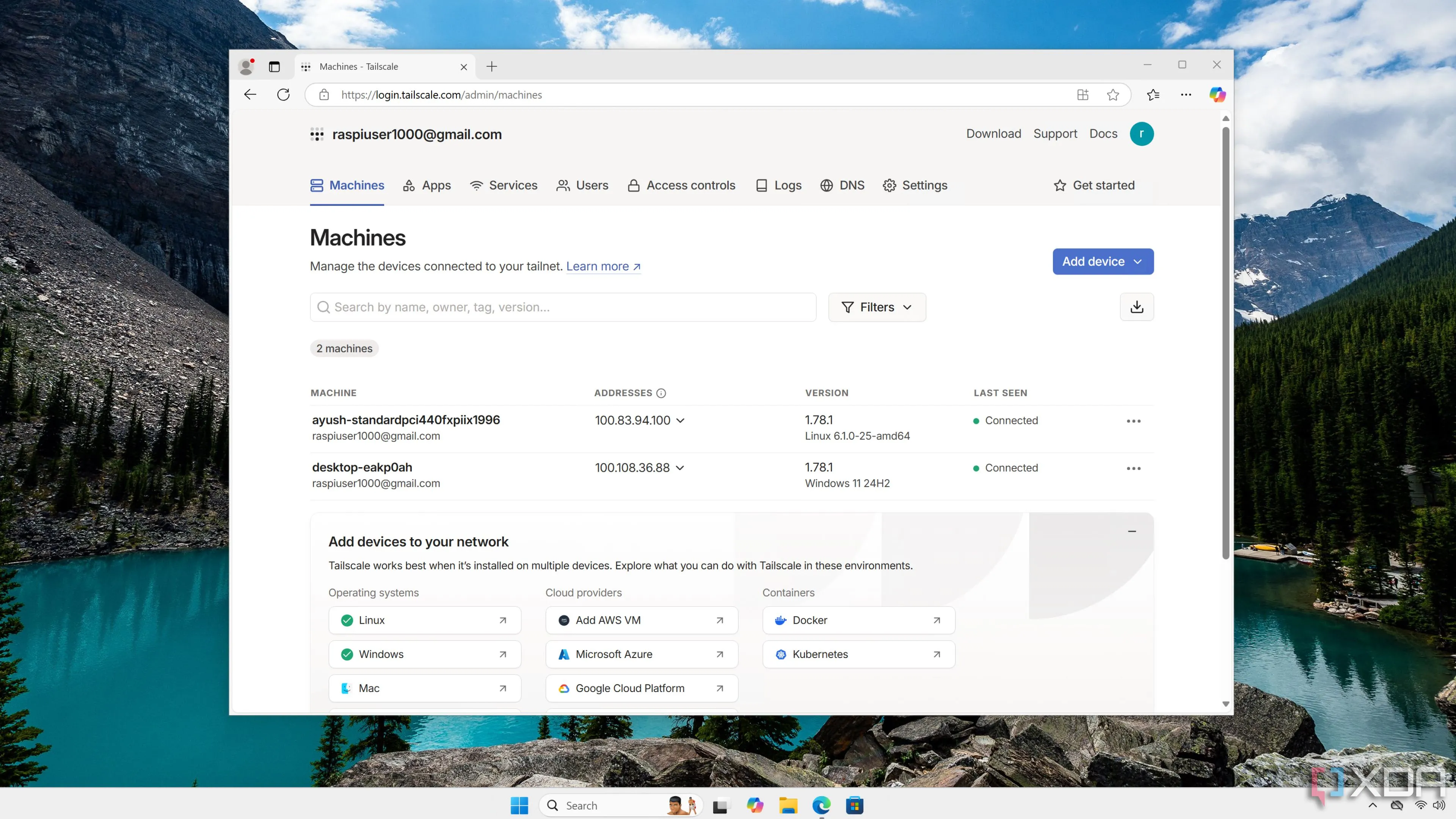

Mặc dù một số người sẽ cho rằng các công cụ như Tailscale làm mất đi tinh thần “tự mình làm” (do-it-yourself) của home labbing, sự thật là không phải ai cũng cần, muốn hoặc quan tâm đến việc tìm hiểu về một số khía cạnh cụ thể của home labbing và self-hosting, và điều đó hoàn toàn ổn. Nếu ai đó không quan tâm, hoặc không có kiến thức về cách triển khai OpenVPN, Wireguard, hoặc một reverse proxy để truy cập các dịch vụ của họ từ xa một cách an toàn và bảo mật, thì một công cụ như Tailscale đơn giản là một lựa chọn tốt hơn. Ngay cả khi bạn lập luận rằng việc đưa một dịch vụ dựa trên đám mây như Tailscale vào mạng của bạn làm mất đi mục đích của self-hosting, nó vẫn an toàn hơn đáng kể so với việc bạn tự triển khai một hệ thống bảo mật kém chất lượng chỉ vì bạn cảm thấy mình phải tự host mọi thứ. Một giải pháp đóng gói được thực hiện đúng cách sẽ tốt hơn một triển khai kém cỏi thực sự làm cho mạng của bạn ít an toàn hơn.

Giao diện người dùng web của Tailscale, giải pháp VPN bảo mật cho mạng gia đình

Giao diện người dùng web của Tailscale, giải pháp VPN bảo mật cho mạng gia đình

Đó là lý do tại sao, khi xây dựng mạng của bạn lần đầu tiên, bạn nên tuân theo các nguyên tắc Zero Trust. Điều đó có nghĩa là “không bao giờ tin tưởng, luôn xác minh”. Nếu bạn host các dịch vụ chỉ có thể truy cập qua VPN Wireguard tự host, ví dụ, điều đó không có nghĩa là bạn không nên có mật khẩu để đăng nhập vào các dịch vụ tự host của mình. Bạn cũng không nên công khai hoàn toàn các thư mục chia sẻ dữ liệu trên mạng của mình. Luôn giả định rằng có một tác nhân độc hại đang cố gắng xâm nhập vào mạng của bạn, và sau đó luôn giả định rằng họ đã ở trong mạng của bạn. Tiếp theo, hãy suy nghĩ về các bước bạn sẽ thực hiện để ngăn chặn thiệt hại tiềm ẩn.

Kết luận

Hành trình xây dựng và tối ưu mạng gia đình hoặc home lab đòi hỏi sự kiên nhẫn, nghiên cứu và đôi khi là chấp nhận thử nghiệm. Những bài học trên – từ việc tận dụng cộng đồng để giải quyết vấn đề, cân nhắc rủi ro một cách thực tế, đến việc tổ chức mạng khoa học và đặt bảo mật lên hàng đầu – là kim chỉ nam quý giá giúp bạn xây dựng một hệ thống mạng mạnh mẽ, ổn định và an toàn. Hãy nhớ rằng, mục tiêu cuối cùng là tạo ra một môi trường mạng phục vụ tốt nhất nhu cầu của bạn, cho dù đó là giải trí, làm việc hay phát triển các dự án cá nhân.

Bạn có những kinh nghiệm hay bài học xương máu nào khác trong quá trình xây dựng mạng gia đình thông minh hoặc home lab của mình không? Hãy chia sẻ ý kiến và câu chuyện của bạn trong phần bình luận bên dưới để cùng congnghehot.net xây dựng một cộng đồng công nghệ vững mạnh!